Brocade SAN Часть 2: Инсталляция и конфигурирование

И так, в предыдущей части мы попыталась разобраться в теории, но соглашусь, что это сложно делать, когда у вас нет какого-либо стенда, что бы можно было проверить это своими руками и посмотреть собственными глазами. И как следствие — мы переходим к практической главе, это инсталляция и первое конфигурирование коммутатора для дальнейшей работы. На этом этапе мы уже посмотрим на Web Tools (java gui) и на CLI.

И так, вам в руки попала новенькая коробочка с коммутатором или просто вы получили коммутатор с другого проекта и настройки которого вам неизвестны. Если коммутатор новый, то можно воспользоваться его возможностью из коробки, получить адрес по DHCP. Если же коммутатор не новый или у вас нет DHCP сервера — добро пожаловать в мир консольного доступа и переходника USB-COM. Для меня некоторое время назад было большим открытием, что такие переходники работают лучше из коробки под Mac OS, нежели под Windows.

Настройки COM для подключения к коммутатору описаны в Brocade community. Но работать через консольный порт не очень удобно, поэтому мы настроим ip адрес для менеджмент порта и переключимся на ssh. Настройка IP адреса осуществляется следующим образом

switch:admin> ipaddrset

Ethernet IP Address [192.168.74.102]:

Ethernet Subnetmask [255.255.255.0]:

Gateway IP Address [192.168.74.1]:

DHCP [Off]: off

Если вы используете IPv6, то его адрес можно присвоить следующим образом

switch:admin> ipaddrset -ipv6 —add 1080::8:800:200C:417A/64

Немного забегу вперёд и скажу, что таким же образом присваиваются адреса и логическим коммутаторам, и для лезвий, если у вас большая корзина серии DCX. Что всё это такое, мы подробнее рассмотрим в будущих статьях.

Если у вас второй вариант и коммутатор приехал к вам с другого проекта/офиса/подарили, то предварительно стоит сбросить все настройки — это можно сделать двумя командами:

приведёт конфигурацию коммутатора к настройкам по-умолчанию

switch:admin> configdefault -all

сбросим так же пароль от админской учётной записи к дефолтному

switch:admin> passwddefault

активируем зону по-умолчанию

switch:admin> defzone —allaccess

очистим конфигурации зон

switch:admin> cfgclear;cfgsave

И так, теперь мы имеем доступ к коммутатору по сети и у нас есть выбор: пользоваться для его администрирования ssh или web tools. На самом деле, если вы не олдовый линуксойд, который большую часть дня проводит в консоли и тема SAN для вас нова — проще первое время будет ориентироваться через GUI. Хотя у меня крайне предвзятое отношение ко всему, что написано на Java ввиду скорости работы и отклика интерфейса в целом. Если вы пользователь windows, то при переходе браузером по адресу коммутатора он и сам запустится, но если вы пользуете mac или linux…ожидаемого не произойдёт. Тут есть небольшой лайфхак: запускаем его из консоли нашей рабочей машины

korp$ javaws http://адрес_коммутатора/switchExplorer_installed.html

и тогда у вас запускается уже непосредственно приложение

Теперь мы можем посмотреть, в каком состоянии находится наше оборудование. В GUI для этого есть индикация — в моём случае всё хорошо и всё светится зелёным.

![]()

При клике на один из этих индикаторов откроется расширенная информация с подробными показателями. Из консоли же это можно сделать командами:

switch:admin> psshow

Power Supply #1 is OK

Power Supply #2 is absent

switch:admin> fanshow

Fan 1 is Ok, speed is 7584 RPM

Fan 2 is Absent

switch:admin> tempshow

Sensor Sensor State Centigrade Fahrenheit

ID Index

==========================================================

1 0 Ok 40 104

switch:admin> sensorshow

sensor 1: (Temperature) is Ok, value is 40 C

sensor 2: (Fan ) is Ok,speed is 7584 RPM

sensor 3: (Fan ) is Absent

sensor 4: (Power Supply) is Ok

sensor 5: (Power Supply) is Absent

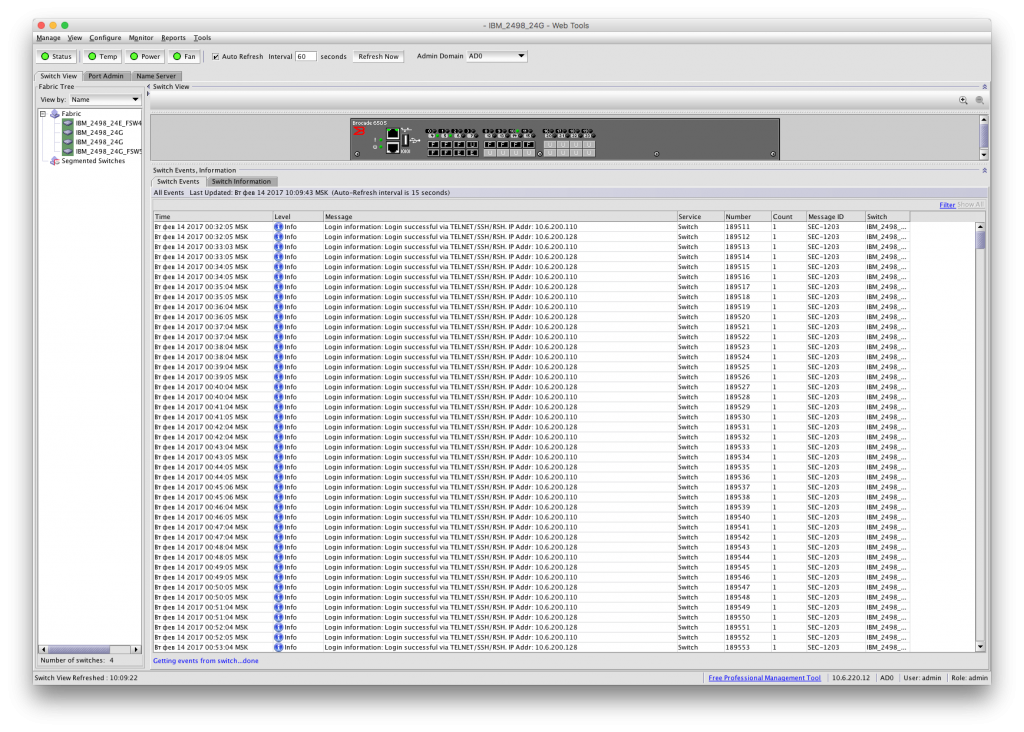

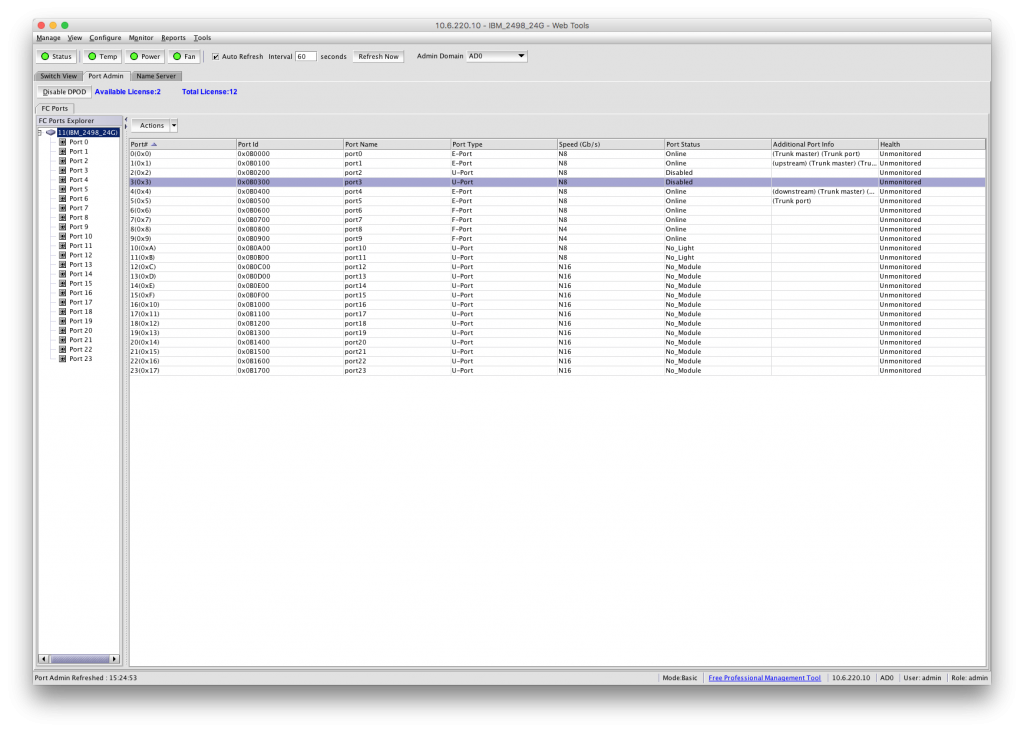

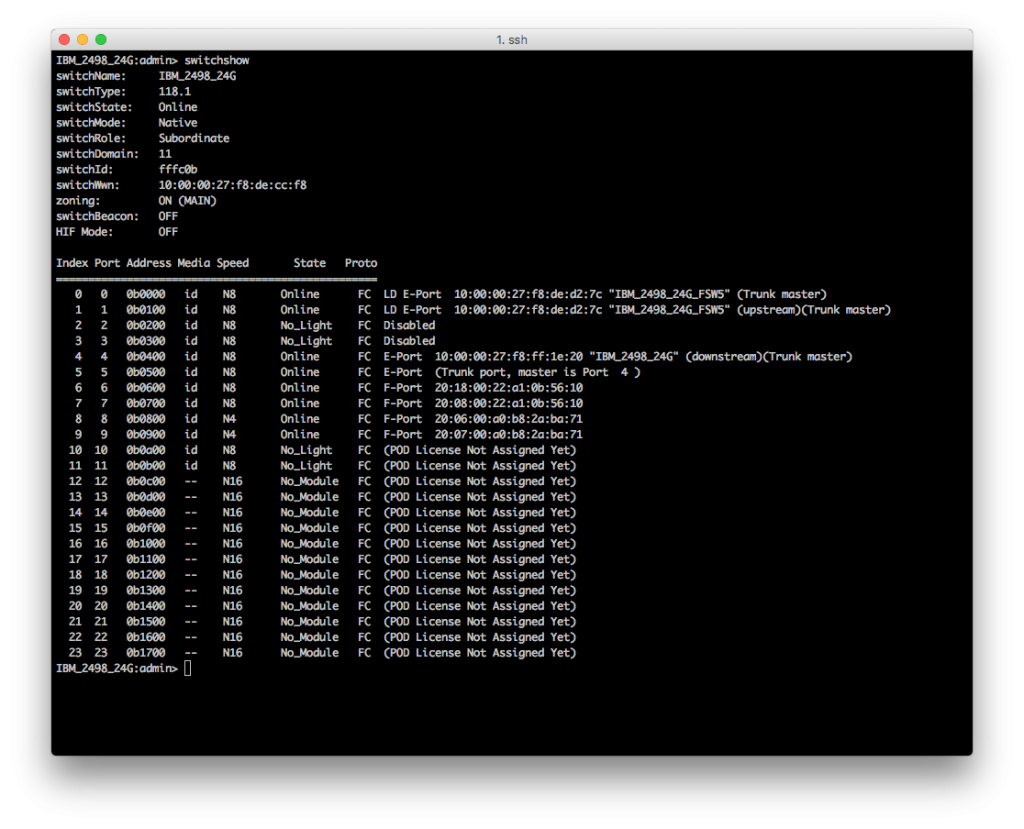

А теперь обратим своё внимание на то, в каком состоянии находятся порты коммутатора. Так же можем сделать это через GUI

Или через консоль

switch:admin> switchshow

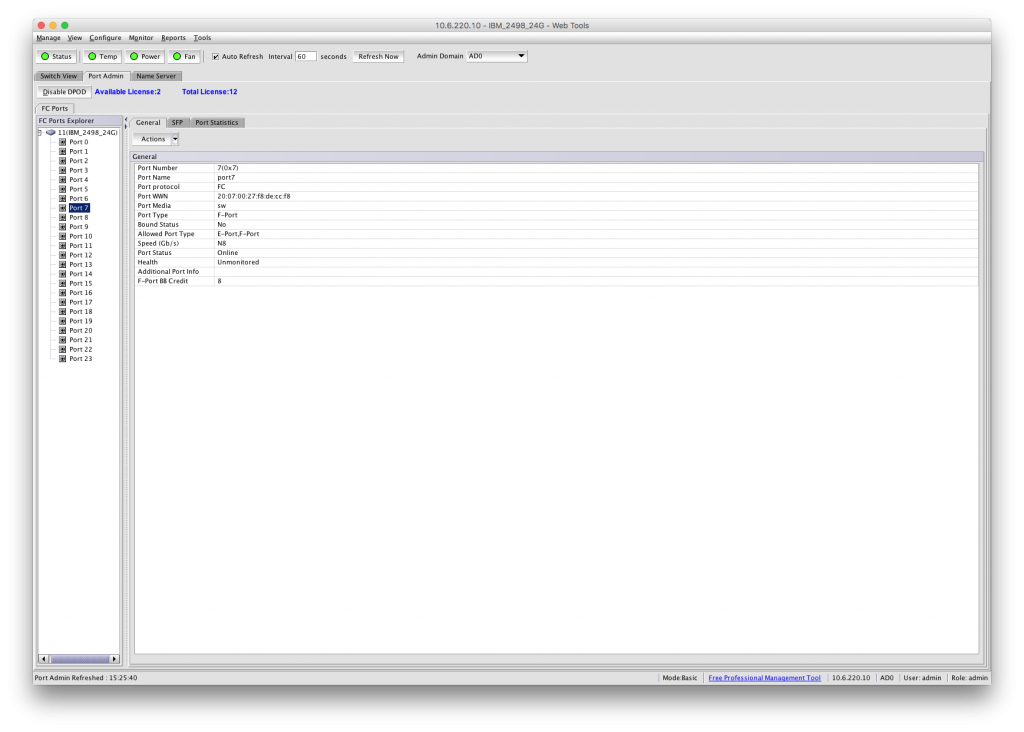

На мой взгляд, в данном случае, консолью пользоваться всё-таки удобнее, т.к. мы видим не только какой порт в каком состоянии, но и что в него подключено. В моём примере первые 2 порта это Trunk (что такое Trunk мы поговорим в 3-й части) до одного коммутатора, и в 4 и 5 портах, такой же транк до ещё одного коммутатора. 2 и 3 выключены, а к 6-9 подключены какие-то устройства. То, что мы видим как 20:18:00:22:a1:0b:56:10 это и есть WWN устройства, о которых я рассказывал в первой части. А для того что бы увидеть информацию о порте через GUI, необходимо уже лезть в сведения о порте.

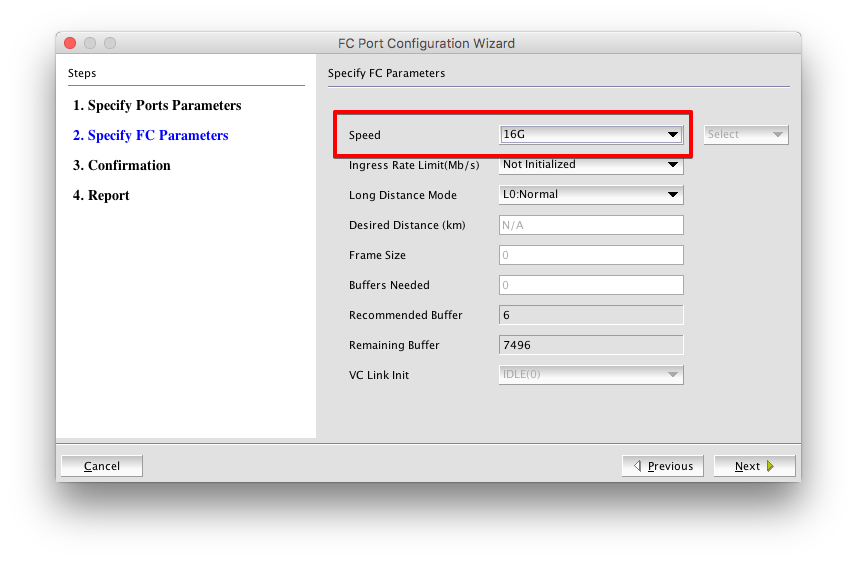

Что касается скорости. В большинстве случаев автоматической настройки скорости порта вполне достаточно. Но бывают ситуации, когда вам эту настройку всё-таки нужно изменить. Допустим, устройство не хочет корректно работать на 16Gb/s, при этом в автоматическом режиме выставляется именно эта скорость и устройство постоянно отваливается. Как вариант, или как временно решение, мы можем принудительно изменить скорость порта на 8Gb/s. Так же это можно сделать в GUI выбрав Edit для порта

а через консоль это делается командой

switch:admin> portcfgspeed <порт>, <скорость>

Скорость указывается просто цифрой от 1 до 16 или 0, в случае если вы хотите вернуть автоматический режим. Так же мы можем ограничить максимальную скорость порта при помощи опции -m и указав цифру от 2 до 16.

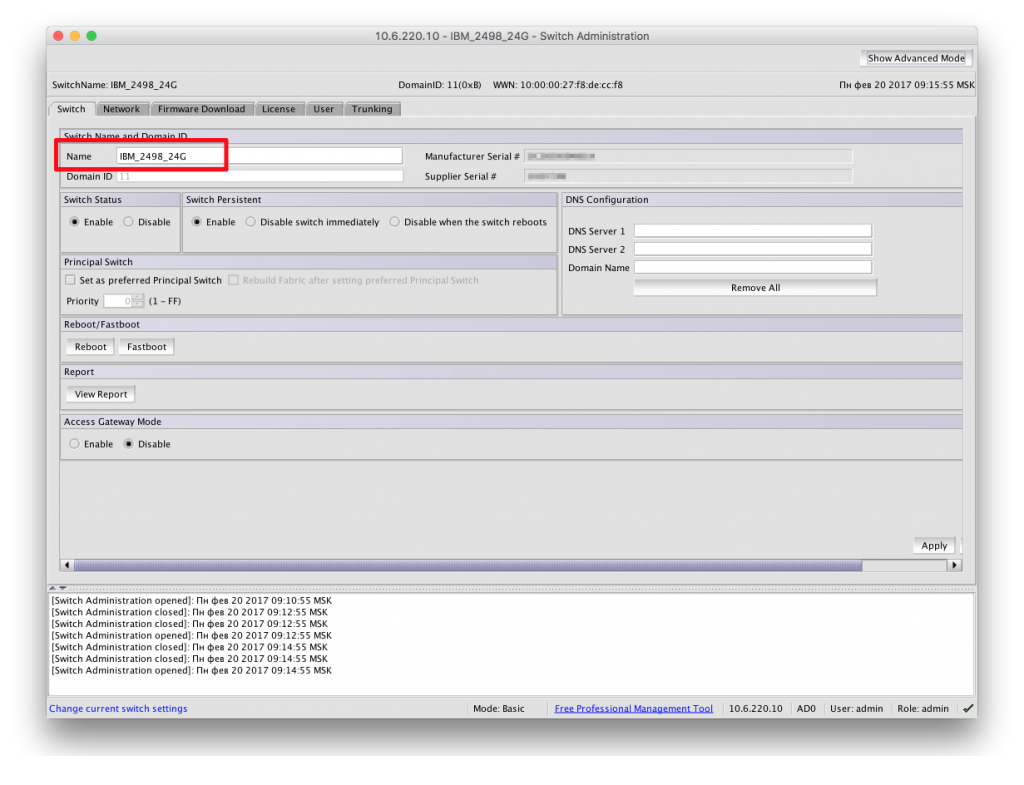

Убедившись, что наш коммутатор полностью работоспособен, можно переходить к его постепенной базовой настройке. Первым делом стоит задать имя коммутатору, чтобы при работе с несколькими системами одновременно было проще их идентифицировать. Для этого из основного окна Web Tools необходимо зайти в Configure -> Switch admin. Теперь в открывшемся окне мы можем указать его имя, которое нам удобно.

Из консоли это делается командами:

switch:admin> switchname <имя_коммутатора>

Теперь настроим NTP. Честно сказать — я даже не знаю, как оно настраивается через GUI. Немного погуглив и пощёлкав в Web Tools, я так и не смог найти ответ на этот вопрос. Поэтому буду рассказывать, как это делать через консоль ?

switch:admin> tsclockserver «ntp2.stratum2.ru;ntp4.stratum1.ru»

switch:admin> tstimezone Europe/Moscow

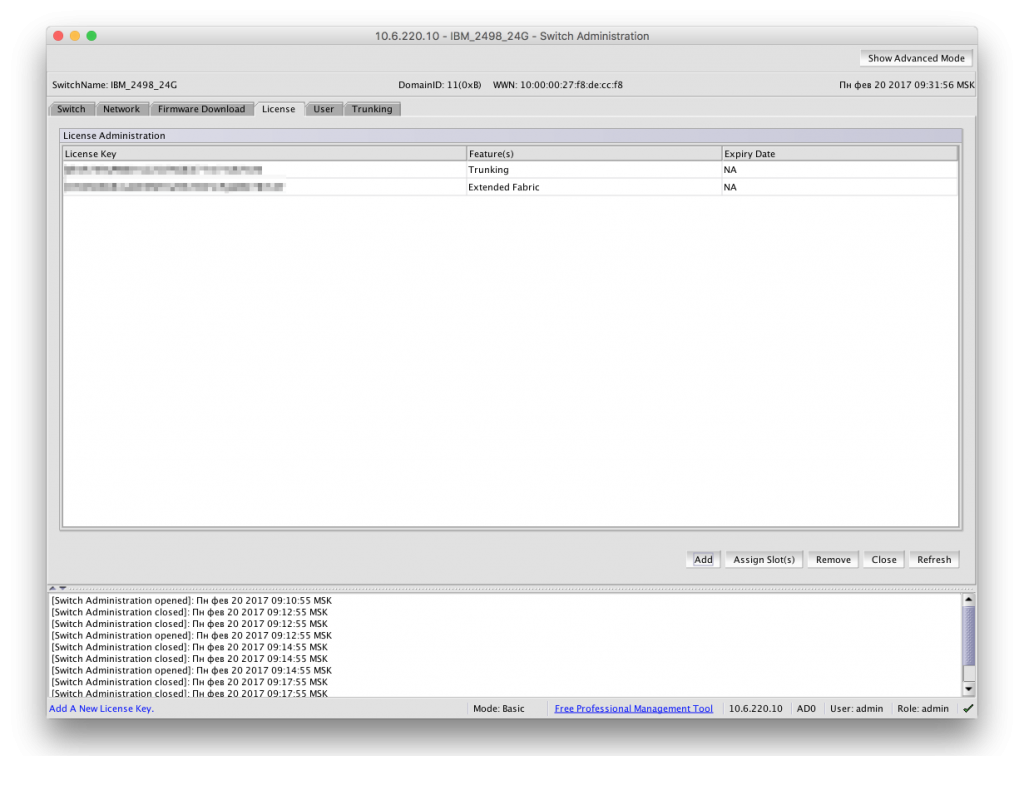

Последним этапом преднастройки будет установка приобретённых вами дополнительных лицензий (если вы их приобретали) на доп.порты и/или функционал. Сделать это можно через всё тот же Switch admin на закладке licenses, нажав кнопочку Add.

Либо через консоль

switch:admin> licenseadd <лицензия>

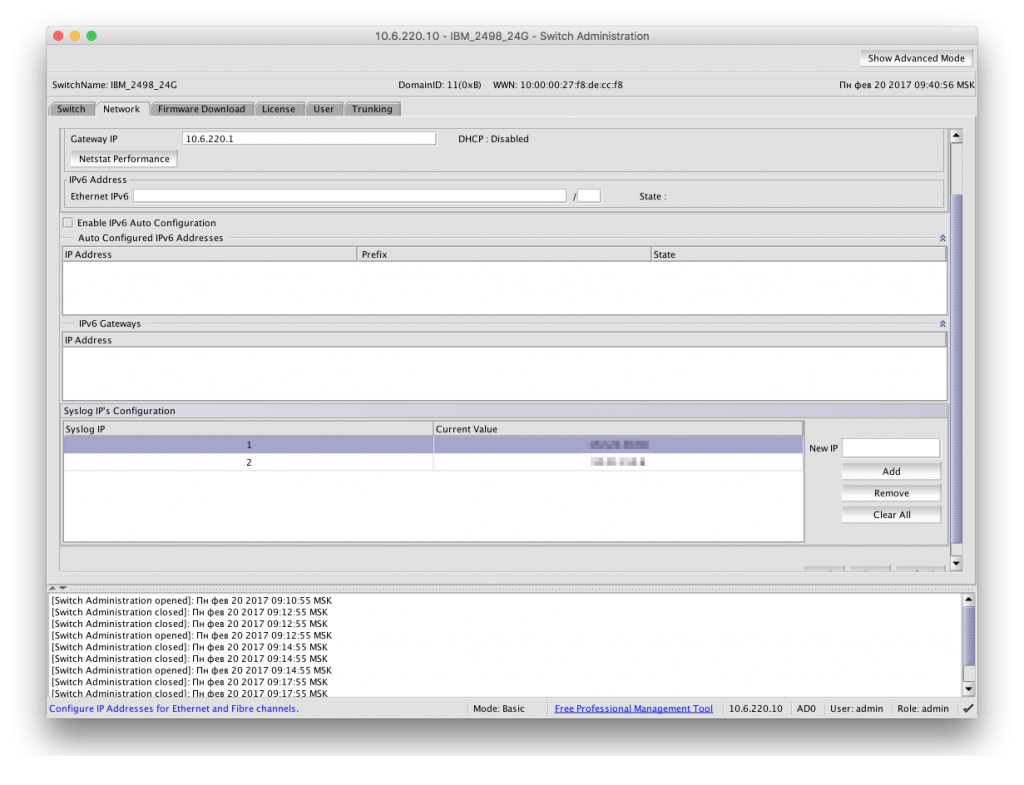

Если вы хотите использовать syslog, то настроем и его. Так же в Switch admin на вкладке Network

или через консоль

switch:admin> syslogadmin —set -ip 192.168.1.173 -secure -port 2000

switch:admin> syslogadmin —set -ip fec0:60:69bc:92:218:8bff:fe40:15c4

switch:admin> syslogadmin —set -facility 2

Можем посмотреть, что получилось

switch:admin> syslogadmin —show -ip

syslog.1 192.168.1.173

syslog.2 fec0:60:69bc:92:218:8bff:fe40:15c4

И удалить лишнее

switch:admin> syslogadmin —remove -ip fec0:60:69bc:92:218:8bff:fe40:15c4

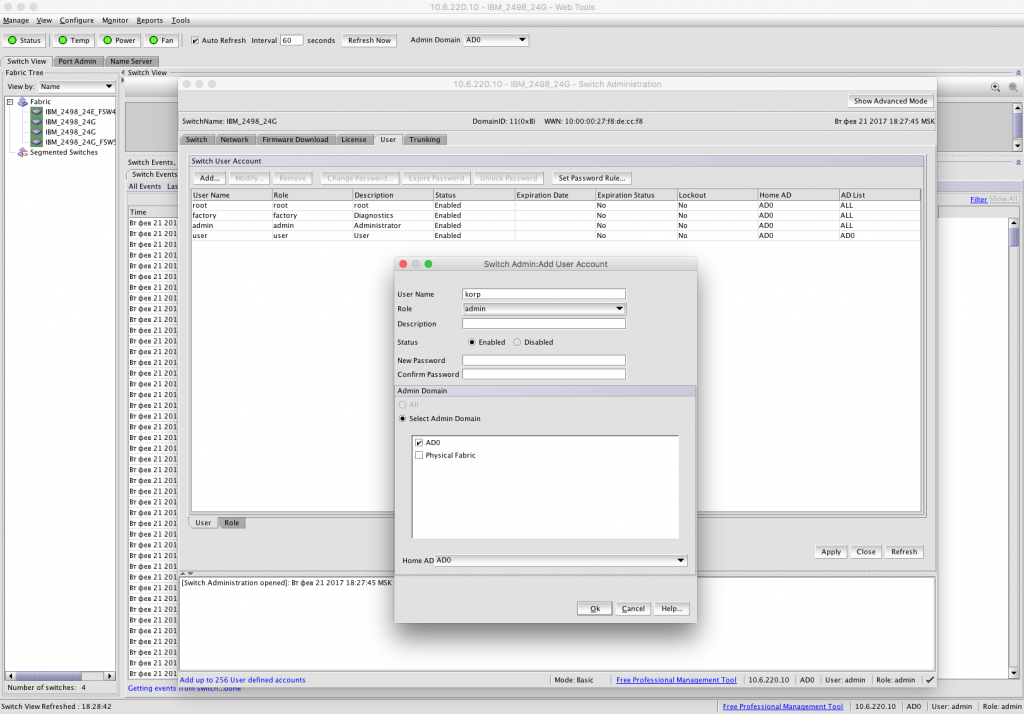

И последнее, о чём я сегодня расскажу, и что требует большого внимания — управление пользователями. Работа с пользователями построена на RBAC (Role-Based Access Control), т.е. проще говоря — на политиках доступа. «Из коробки» есть уже несколько настроенных ролей, которых хватит в большинстве случаев и вам. Вообще стоит заметить, что достаточно часто при использовании коммутаторов вообще не заморачиваются с пользователями и администраторы SAN используют дефолтный логин admin, который имеет полные права на администрирование. Естественно в данном случае вы можете создавать и собственные роли доступа, подробнее о существующих ролях и создании собственных можно прочитать в документации.

Пользователей можно создавать как через Switch admin в закладке Users

так и через консоль

switch:admin> userconfig —add korp -l 1-128 -h 128 -r admin -c admin

В данном примере мы создаём пользователя с именем korp, предоставляем ему доступ к виртуальным свичам (о том, что такое виртуальные коммутаторы, мы поговорим в 8-й части) с 1 по 128-й, в качестве домашнего свича устанавливаем 128 с ролями администратора.

Так же полезным может быть изменение парольной политики. Текущие политики поумолчанию можно посмотреть командой

switch:admin> passwdcfg —showall

passwdcfg.minlength: 8

passwdcfg.lowercase: 0

passwdcfg.uppercase: 0

passwdcfg.digits: 0

passwdcfg.punctuation: 0

passwdcfg.history: 1

passwdcfg.minpasswordage: 0

passwdcfg.maxpasswordage: 0

passwdcfg.warning: 0

passwdcfg.lockoutthreshold: 0

passwdcfg.lockoutduration: 30

passwdcfg.adminlockout: 0

passwdcfg.repeat: 1

passwdcfg.sequence: 1

passwdcfg.status: 0

passwdcfg.reverse: 0

passwdcfg.oldpasswd: 0

Эти параметры подробно описаны в документации. Вы можете сконфигурировать её соответственно требования парольной политики безопасности вашей компании.

В качестве внешних серверов для авторизации могут использоваться: RADIUS, LDAP, TACACS+.

На этом всё, что относится ко вторая части, запланированного моего повествования. С 3-й части мы перейдём к непосредственному администрированию и конфигурированию SAN сети, думаю это должно быть более интересно, особенно по сравнению с теорией.

Отдельно хочу сказать, что ваши отзывы, относительно данной серии статей для меня очень важны. Мне необходимо понимать — на сколько доступно я доношу данную информацию, что следует изменить или на что обратить отдельное внимание.

Отличные статьи! В отличие от авторизованных курсов минимально достаточное изложение материала. С нетерпением жду остальные. Серьезный труд

Спасибо 🙂

Похоже на цикл «Сети для самых маленьких»

Этот цикл мною и задумывался изначально для начинающих SAN-администраторов 🙂

Сейчас много кто хочет отойти от истинного хранения в сторону iSCSI к сожалению

Я уже давно слышу про смерть FC, но пока так её и не увидел 🙂 Да, дороже iSCSI, но и полного отказа от него я не наблюдаю

Вы так не считаете?

Ох, не увидел Ваш ответ(

Да я думаю так же